Apache Struts ejecución de código remoto.

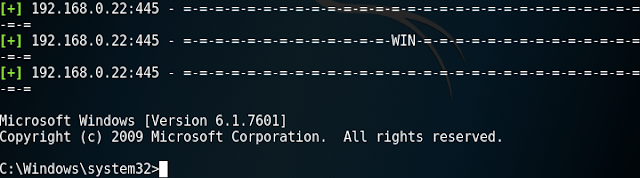

En este post, haremos una prueba de concepto en la cual pondremos a prueba una vulnerabilidad recientemente publicada, la cual afecta a varias versiones recientes de Apache Struts (2.3.5 < 2.3.31 / 2.5 < 2.5.10), la cual permite la ejecución de código remoto en la maquina vulnerable. Antes que nada, ¿Que es Apache Struts?. bueno, en si mismo, es un Framework de desarrollo que permite crear aplicaciones web en Java, la cual soporta REST, AJAX y JSON. Además es importante recalcar que una de las versiones vulnerables la 2.5.10, y la versión actual es 2.5.10.1 (parchada). Teniendo en cuenta esto, tendremos entonces que instalar un servicio web (Como tomcat) sobre el cual podemos montar una aplicación .war creada con Apache Struts. Por suerte, se pueden descargar ejemplos de la red. Aunque Tomcat puede ser instalado en Windows, Linux y otros.. vamos a probarlo en Linux/Ubuntu. Luego de tener el sistema, instalamos los paquetes necesarios. apt search tomcat apt install ...